如何保护电子政务中发布信息真实性,传统政府信息发布与电子政务信息发布的区别...

如何保护电子政务中发布信息真实性

传统政府信息发布与电子政务信息发布和英石通高清网络信息发布系统的区别是基于英石通高清播放器为企业或个人开发的一套信息发布和数据显示系统。通过该平台,用户可以在互联网或企业内部的广域网上安全发布企业信息,并通过音频、视频、图片、文字等方式的结合,全面清晰地展示企业的需求。

传统政务信息发布优缺点

传统政务实际上是一种成本高、效率低的粗放管理模式。 以前没有这样的概念,但它只是在电子政务兴起后才被定义,以便区别对待。 一般风格与纸质媒体相关,需要面对面和联系政务处理。 传统政府与电子政府的区别在于:(1)在办公手段上:信息资源方面,电子书侧重于对公众的监督 加强公众对政府监督的目的体现了公众的监督。符合主题

传统政府信息发布与电子政务信息发布的区别...

传统政府信息发布与电子政务信息发布和英石通高清网络信息发布系统的区别是基于英石通高清播放器为企业或个人开发的一套信息发布和数据显示系统。通过该平台,用户可以在互联网或企业内部的广域网上安全发布企业信息,并通过音频、视频、图片、文字等方式的结合,全面清晰地展示企业的需求。

传统政务信息发布优缺点

如何保护电子政务中发布信息真实性范文

1 引言

电子政务是政府在国民经济和社会信息化的背景下,以提高政府办公效率和投资环境为目标,将政府的信息发布、管理、服务、沟通功能向国际互联网上迁移的系统解决方案。政府部门在国际互联网上进行信息发布是政务公开的载体和平台,也是政府与社会、企业、民众沟通的桥梁。通过信息发布,公众可以便捷地获取政府信息和服务,使公众与政府关系简单化[1].

在数据的传输中,一方面,由于网络本身传输性能的可靠性以及物理设备的性能缺陷,可能会导致传输的数据部分丢失; 另一方面,数据在传输过程中被恶意攻击者非法篡改,甚至攻击者侵入数据源端( 如数据存储服务器) 对数据进行非法篡改,这样,获得的数据不但不真实,在某些关键的地方被恶意篡改,还会使用户无法获取完整有价值的信息,给用户造成不便,甚至会带来严重的后果。目前常用的完整性保护技术一般都是消息认证,验证接收到的信息来自真正的发送方并且未被修改。

哈希函数是最常用的生成认证消息的方法,如常见的 MD5[2]、SHA-3,Myletundeng 等 提 出 的 基于 RSA 的压缩签名方法

验证默克签名以指示叶节点是否必须存在于原始默克哈希树中。根据叶节点和相应的认证路径,重新计算Merkle哈希树的根节点的值R。值R与原始签名树的根节点的值R*进行比较。如果相等,则表示相应的叶节点必须存在于原始的Merkle哈希树中。

3真实性保护方法

3.1符号描述

A:政府部门;b:用户(Ksig,Kver):政府部门a的公钥/私钥对,政府部门a有相应的公钥证书;Q = SigA( X):表示a使用私钥Kver对信息X签名以生成数字签名q;维拉(问):表示对甲的数字签名的验证。

男:表示已发布的信息;表示网页发布的时间;代表一个安全的散列函数。

3.2方法和步骤

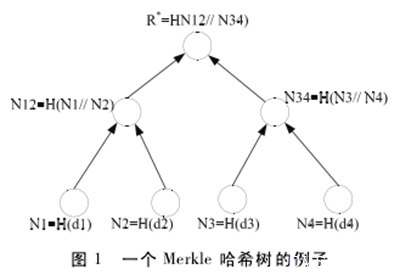

本文提出的保护政府信息真实性的思路是:政府部门在发布信息时,首先为网页构建默克哈希树(Merkle Hash tree),使用主网页和链接子网页作为叶节点,计算哈希值,并使用两个组合获得默克哈希树根节点的值R( A),签署R( A)和信息发布时间T组合的哈希值, 生成数字时间戳,然后将签名和验证路径附加到网页上,并将其发送给第三方重新打印。 当第三方浏览时,客户端下载网页、数字签名和验证路径来验证网页的真实性。

具体步骤如下:

( 1)首先为发布信息网页构建默克哈希树;(1)计算S2 S1各网页的哈希值,...,si (I = 1,...n)通过使用单向散列函数(如MD5或SHA-1),并将散列值作为默克散列树的叶节点的值。(2)默克哈希树(Merkle Hash tree)的每个中间节点(包括根节点)的值是通过拼接其左右子节点的值而计算出的哈希值。假设有4个网页S1、S2、S3和S4,梅克尔散列树结构如图2所示。,采用可压缩的 RSA 数字签名一定程度上解决了数据完整性校验问题,但效率却不高。为解决这类问题,人们从不同应用方面提出了许多改进方法

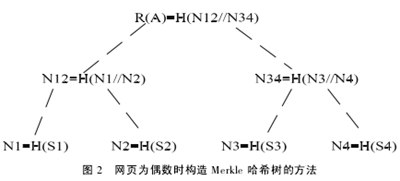

如果网页由奇数而不是偶数组成,我们采取的方法是将子层的节点从左向右配对后,将剩余节点移动到该层。如果该层中的节点数量仍然是奇数,将采用上述方法,直到该节点找到其对应节点,如图3所示。.本文针对政府电子政务中信息发布真实性问题,在一般哈希树结构的基础上,提出了基于 MHT( Merkle Hash Tree) 和时间戳的方法,保护电子政务中发布信息的真实性。

2 相关知识

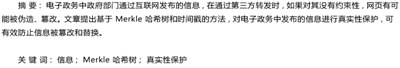

Merkle 哈希树是一种特殊的数字签名方法,它利用安全的 Hash 函数来构造一个二叉树,实现数字签名和认证。Merkle 哈希树是指这样一个二叉树结构: 树的每一个叶节点由一个数据的 Hash 值构成; 每个父节点下面的两个子节点的 Hash 值组合到一起,再进行 Hash 运算就得到它们的父节点;依此类推直至得到树的根节点。Merkle 哈希树的主要优点是仅需通过对树根节点的一次签名运算就可以对所有的叶节点独立地提供真实性验证。

对数据进行散列运算,将散列结果和日期进行签名,生成数字时间戳。时间戳的主要目的就是时间认证,证明某个文档的生成确定时间,带有时间戳的签名方案就是将不可篡改的时间信息纳入数字签名方案。

下面通过一个具体的例子来介绍 Merkle 哈希树,如图 1 所示。对于数据 d1,d2,d3,d4,我们可以基于 d1,d2,d3,d4 构造一棵 Merkle 哈希树。每一个叶子节点 Ni 的值为 H( di) ( i=1,2,3,4) ,其中H 是一个安全的 Hash 函数。中间节点的值是通过他们的子节点计算出来的。例如,N12 = H( N1/ /N2) ( 其中“/ / ”表示连接符) ,N34 = H ( N3 / / N4) ,R*= H ( N12 / / N34) ,其中 R*是 Merkle 哈希树的根结点的值。我们定义,为了计算 R*,从每一个叶结点到根结点 R*之间的结点的值构成了相应的叶结点的认证路径。例如,图 1 中叶结点 d1 的认证路径为( N2,N34) ,d2 的认证路径为( N1,N34) ,d3的认证路径为( N4,N12) ,d4 的认证路径为( N3,N12) .每一个叶结点及其认证路径构成了叶结点的签名。

[3]

[3]

[4]

[5]

[5]

[6]

( 2) A对R( A)和信息发布时间T的组合的哈希值进行数字签名,以生成数字时间戳:Q = SigA(H(R(A)//T));(3)将签名Q、每个待发布的网页及其验证路径发送给第三方;(4)当第三方浏览网页时,下载网页、签名和验证路径;(5)验证数字签名:VerA(问);(6) B根据下载的网页和验证路径重新计算默克哈希树的根节点R( B),然后计算H( R( B)//T,并将结果与H (R (A)//T进行比较,如果相等,则网页为真,否则网页被损坏、篡改或替换。

4性能分析

安全性讨论:如果有人试图伪造(通过非法修改或替换)网页信息,一种方法是用伪造的网页和其他网页重建另一个默克哈希树,然后在其根节点上伪造A的签名。但是,由于第三方不知道甲的私钥,他不能伪造甲的签名;第二种方法是第三方为伪造的网页生成相应的认证路径,这样他们计算的根节点的值与合法的R( A)相同。然而,因为H()是单向散列函数,所以在计算上不可能从散列函数中反转这些参数,并且离散对数问题使得这种计算不可能。

时间和空之间的开销:发布信息时信息所需的空和保存相应的默克签名树所需的空之间的存储开销。假设有n个主网页及其链接的子网页,验证每个网页需要提供“log2n”个其他节点的值作为Merkle哈希树的认证路径;验证所有网络节点。在最坏的情况下,需要“log2n”x N个其他节点的值作为Merkle哈希树的身份验证路径。

哈希函数采用SHA-1数据加密方法。对于长度小于2 64位的消息,SHA1将生成160位消息摘要,每个节点的值采用20位存储空。

表1中的分析结果表明,本文提出的模型产生的额外存储开销是可以接受的。

在一台配置为英特尔处理器2.7千兆赫、4GRAM的机器上,用C++语言编写了一个具有1000个参数的算法仿真程序。在程序运行过程中,所有节点的验证时间为52μs,时间开销是可以接受的。

5结论

在本文提出的保护信息真实性的方法中,传输的数据不仅包括网页数据,还包括网页的认证信息,主要是网页的认证路径信息。当政府发布信息时,本文提出的方法不会增加信息的传输量,增加的开销也是可以接受的。这种基于Merkle树的电子政务信息发布真实性验证策略,通过使用开销较小的基于时间戳的数字签名方法,保证了获取信息的正确性和完整性。这是一种更实用的数据真实性保护方法。

该方法还可以扩展到实际应用的其他方面,如云存储完整性检测、云计算中的数据安全检测等。

该方法对信息发布的数据量有效。对于云存储和云计算来说,用户数量巨大,有数千条节点身份验证路径。使用这种方法太贵,需要进一步研究和扩展。

参考

[1]姚颖。网络防篡改系统的研究与设计方案[。《计算机安全》,2010 (6)。

[2]瑞文斯特r . RFC 1321:MD5消息摘要算法[J]。互联网活跃联系委员会,1992( 143)。

[3]贝尔托尼·格、代蒙·杰、彼得·米等人。提交NIST(第3轮),2011年(8)。

[4]麦卡勒屯,纳拉西姆哈,津迪克,出站数据库中的认证和完整性,[j]。存储事务,2006 (2)。

[5]张小燕,范冰冰。基于Merkle树的移动平台文件完整性验证[。《计算机系统与应用》,2010年(9)。

[6]李天杰,刘舒,高强。基于Merkle树的P2P流媒体内容完整性验证[。计算机工程与设计,2015( 7)。